Log Management unter der EU‑DSGVO? Kein Problem!

Steht der nächste IT-Audit vor Ihrer Tür? Erfüllen Sie alle Anforderungen, die an Ihre IT-Sicherheit in Bezug zu Protokollierung gestellt werden? Sind die Alarmierungen und Berichte Ihres Log Managements auf dem aktuellen Stand?

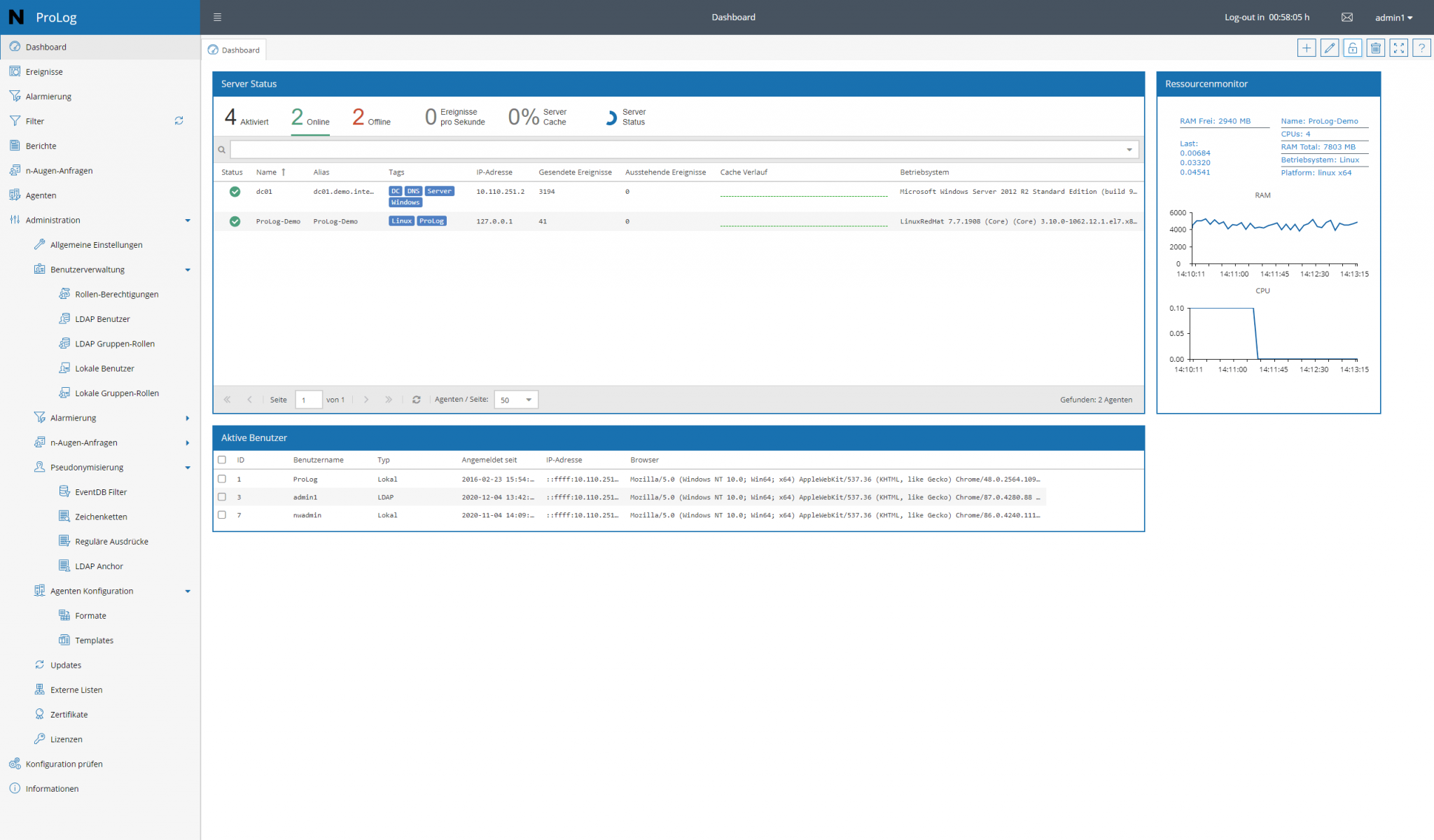

Mit ProLog Log Managament haben Sie eine IT-Lösung aus Deutschland gefunden, welche mit Leichtigkeit mit diesen Fragen umgehen kann. ProLog ist ein Softwarepaket, mit dem Sie nicht nur ein Protokollierungstool an die Hand bekommen, sondern auch alle notwendigen Dokumentationen, Berichtspakete und Alarmierungen. Mir ProLog sind Sie vollständig ausgerüstet!

Protokollierung mit datenschutzgerechten Werkzeugen

ProLog erfüllt alle Anforderungen zum Schutz personenbezogener Daten.

Pseudonymisierung

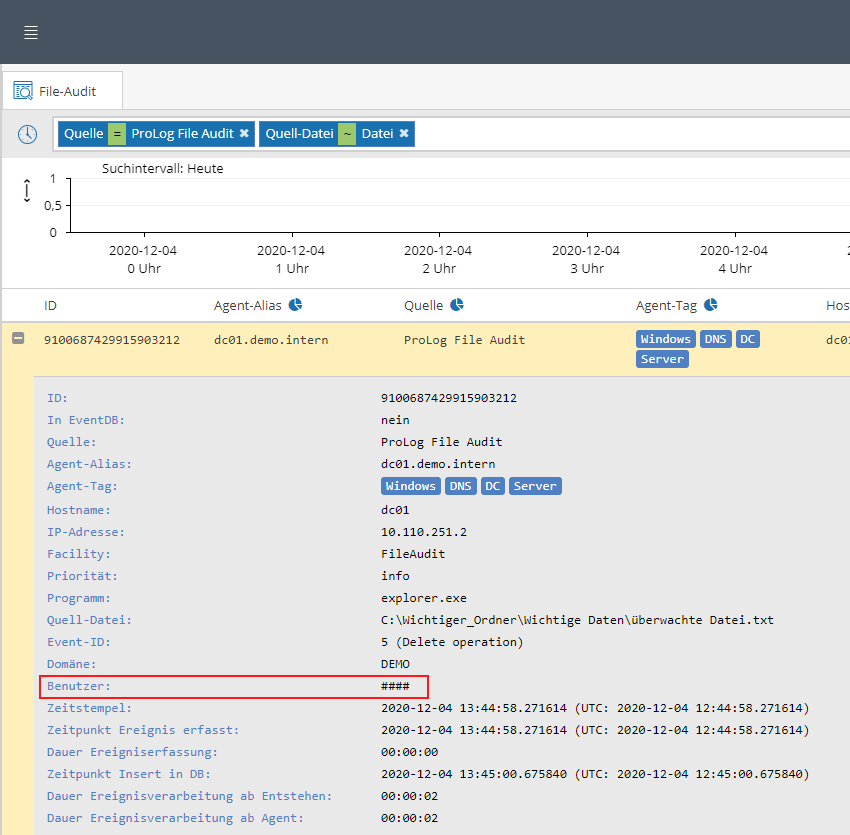

Sobald ein Event in der Datenbank von ProLog gesichert ist, wird der Personenbezug davon getrennt und anderweitig abgespeichert.

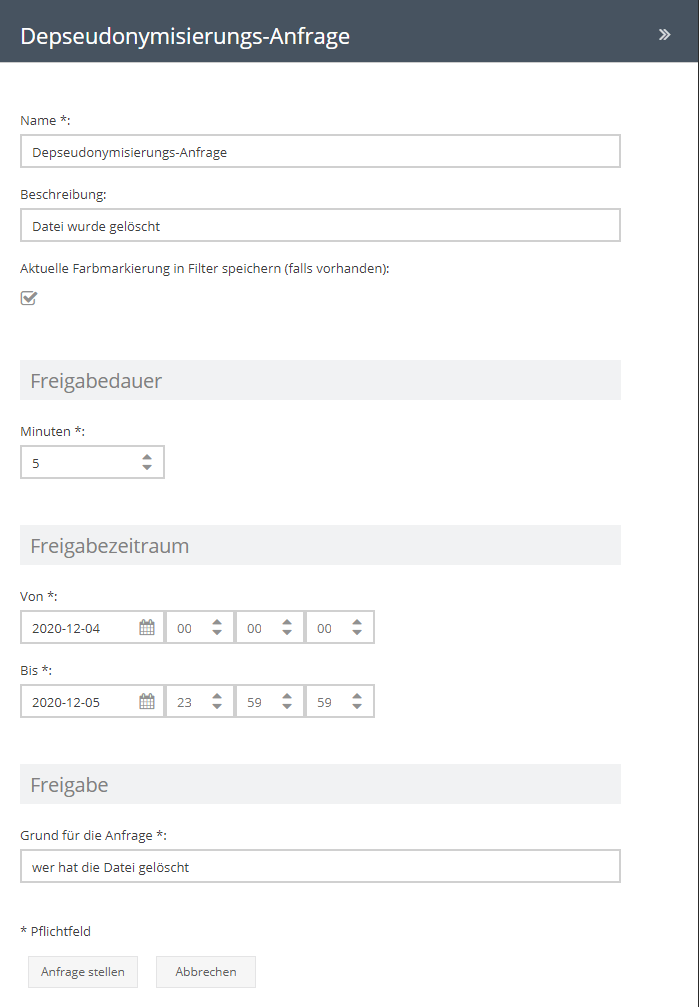

Anfrage zur Depseudonymisierung

Der Personenbezug eines Events kann durch eine Depseudonymisierung wiederhergestellt werden, sofern datenschutzrechtlich ein triftiger Grund dafür vorliegt. Solche Anfragen behandelt ProLog nach dem n-Augen-Prinzip, bei dem die Anfrage n Freigaben erhalten muss, ehe die Depseudonymisierung stattfinden kann.

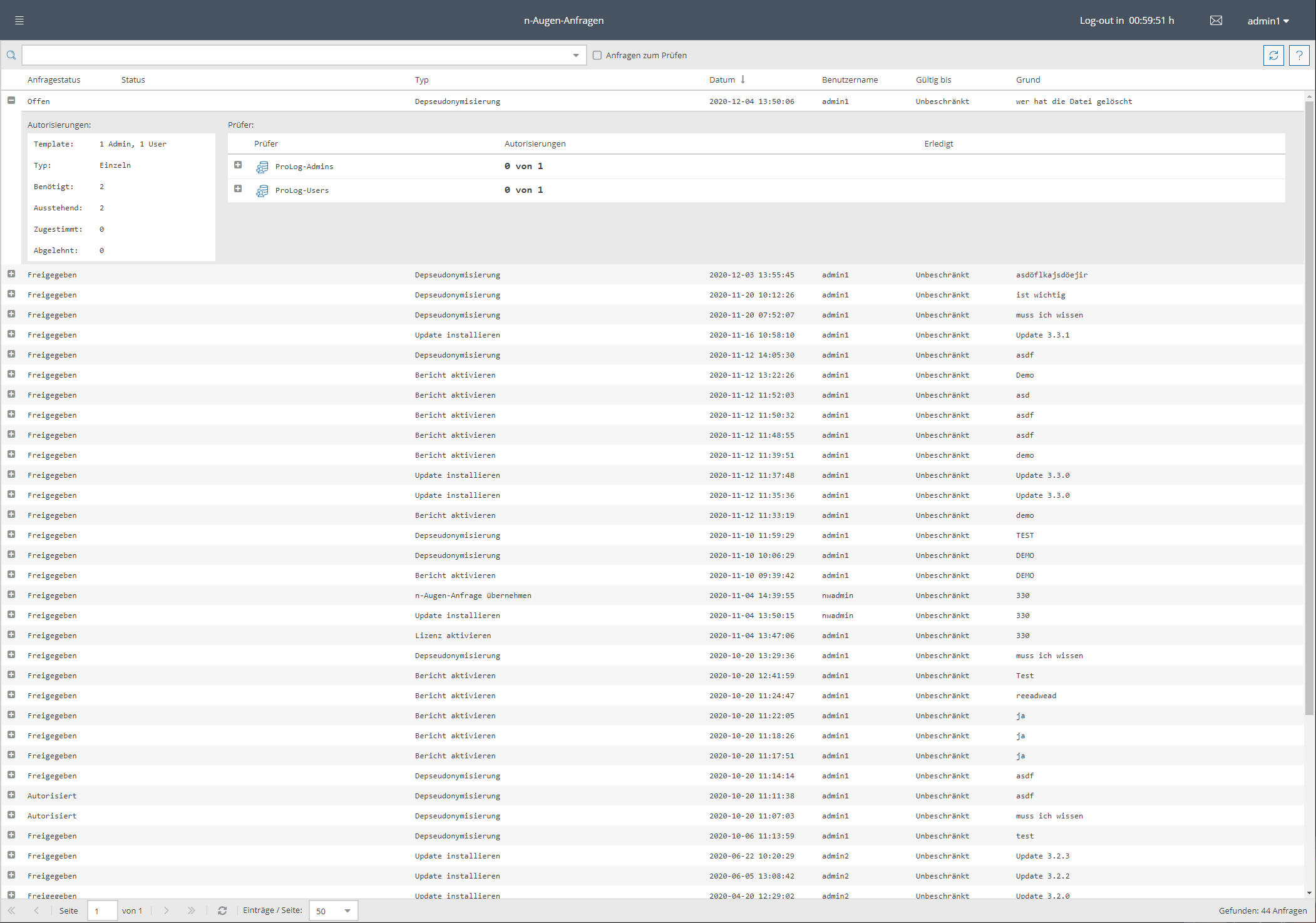

Übersicht zu n-Augen-Anfragen

ProLog-User haben eine Übersicht zu allen n-Augen-Anfragen und können hier deren Status, Typ, Gültigkeit und Grund einsehen.

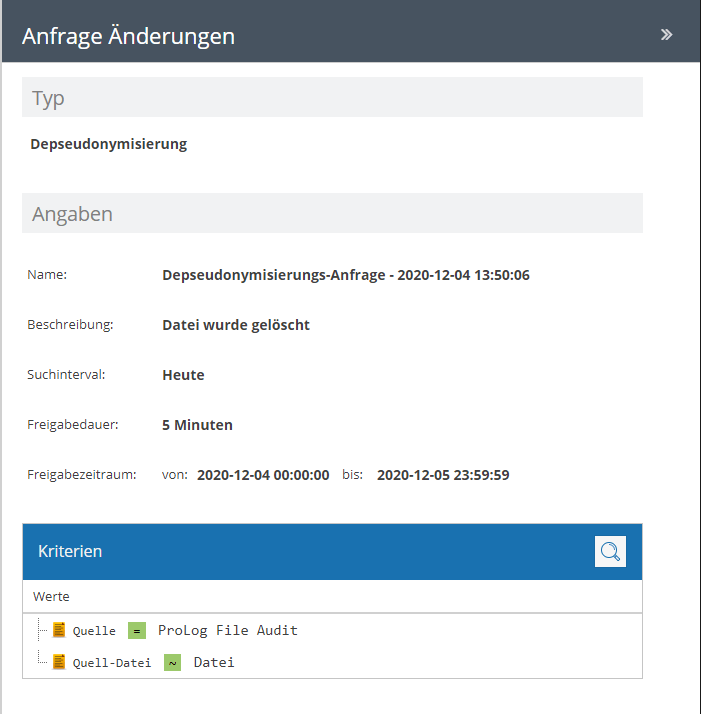

Details zur n-Augen-Anfrage

Zu jeder n-Augen-Anfrage hält ProLog alle notwendigen Details fest, um sie besser beurteilen und auch noch rückwirkend verstehen zu können.

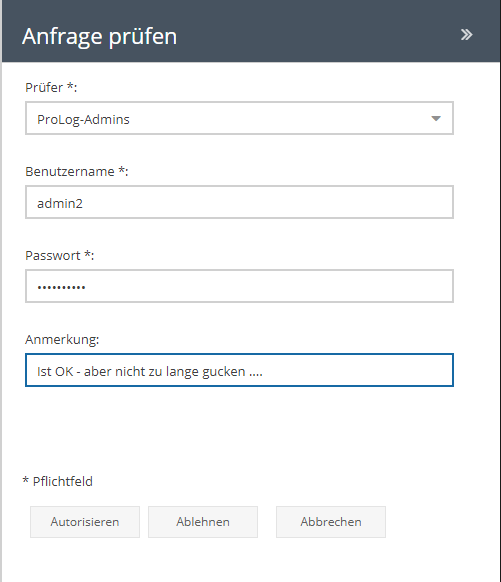

Freigabe der n-Augen-Anfrage

n-Augen-Anfragen lassen sich schnell und einfach über eine entsprechende Maske freigeben.

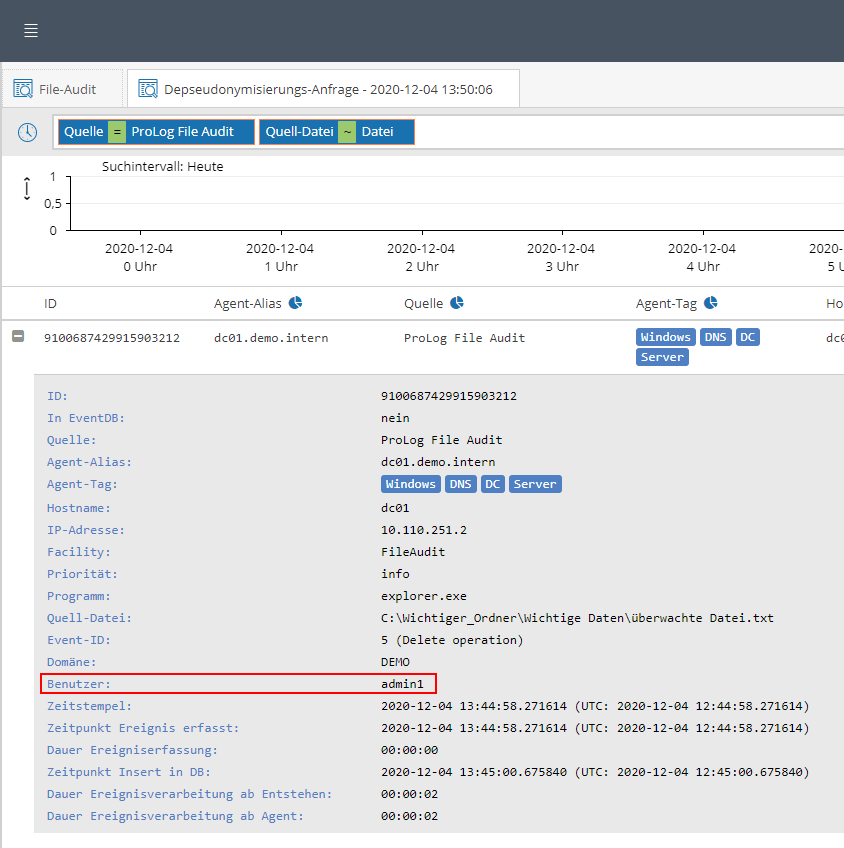

Depseudonymisierung des Events

Wurde die Anfrage (z. B. für die Depseudonymisierung) freigegeben, zeigt ProLog dem Anfragesteller die gewünschte Informationen. Der Personenbezug für das Event wurde temporär gemäß der Gültigkeitsdauer der Anfrage wiederhergestellt.

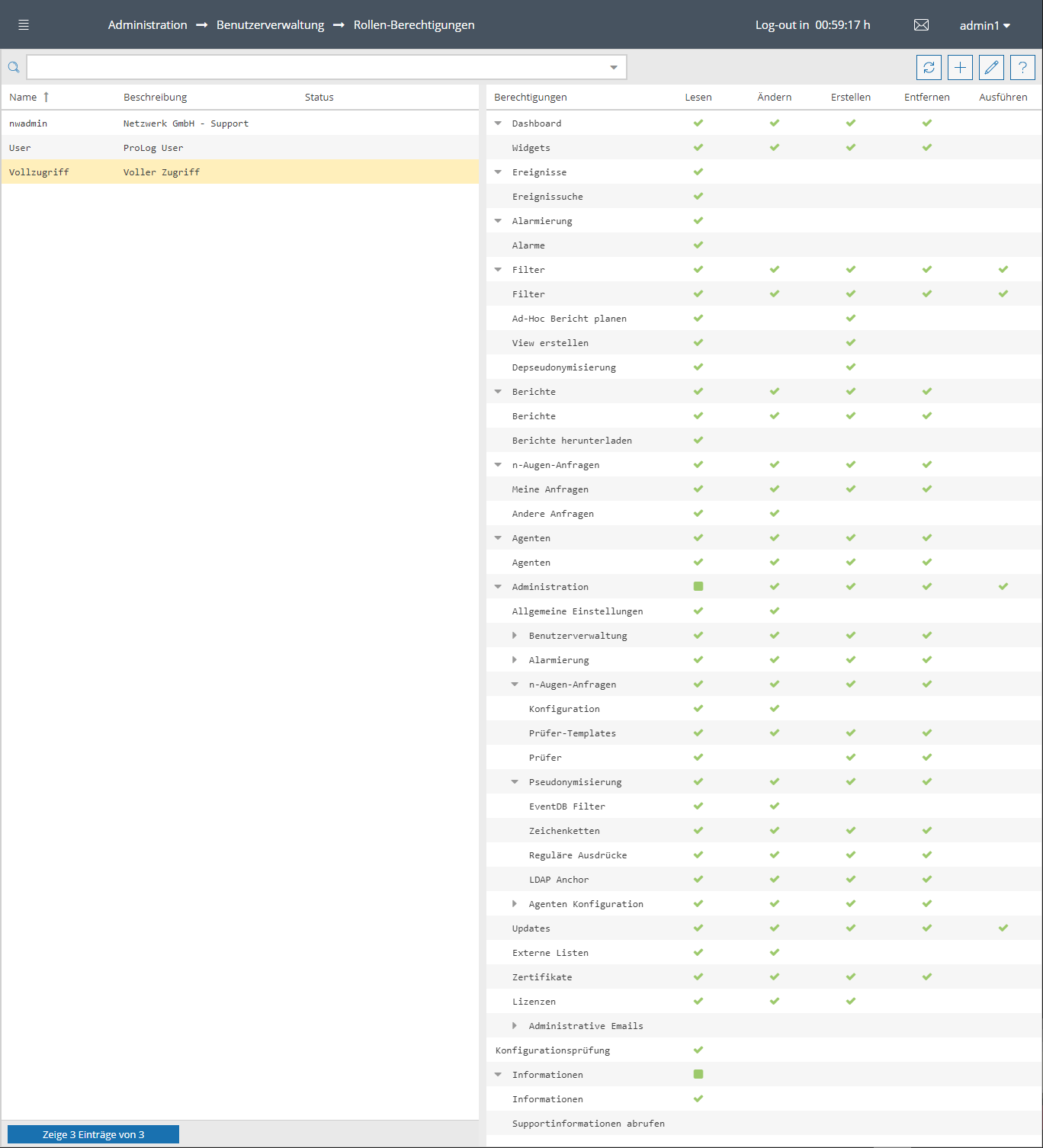

Granulare Rollenkonzepte

Um Missbrauch im System zu vermeiden, arbeitet ProLog mit granularen Rollenkonzepten. Es wird damit sichergestellt, dass jeder User die Software nur für seine spezielle Tätigkeit verwenden kann.

Auditsicherheit

Mehr als nur eine Software. ProLog erfüllt alle Anforderungen, die ein IT-Auditor an ein Log Management stellt.

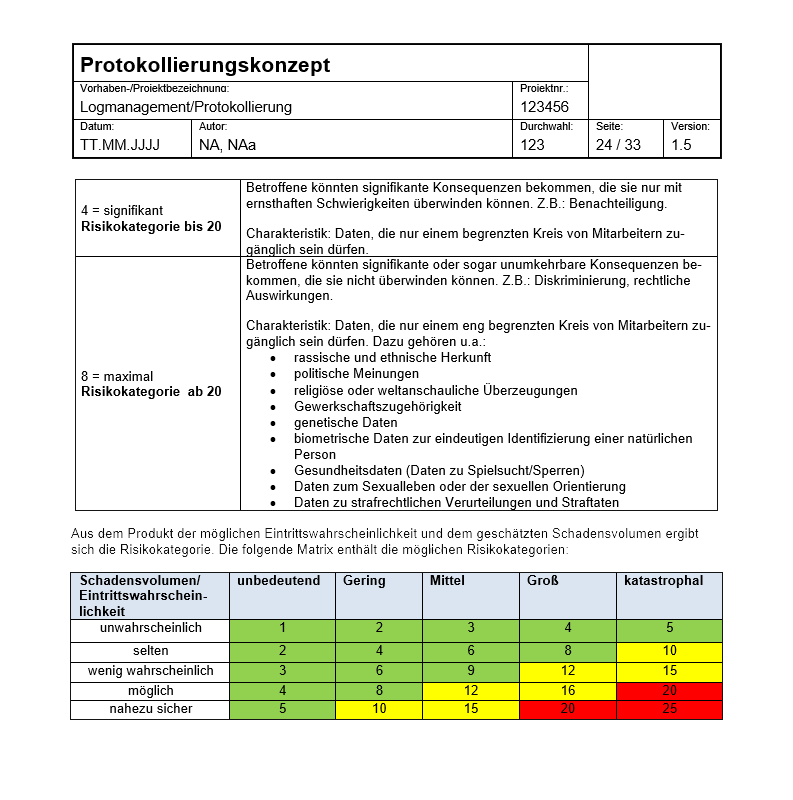

Vollständige Dokumentation in nur 2 Tagen

Innerhalb von zwei Tagen erstellen wir mit Ihnen gemeinsam ein etwa 40-seitiges Dokument, das alle IT-sicherheitsrelevanten Notwendigkeiten und Definitionen festhält. Welche Daten sind personenbezogen und kritisch, und welche nicht? Welche Applikationen sollen in das Log Management eingebunden werden? Diese Dokumentation behalten Sie als Nachweis für zukünftige Audits, dass Sie sich Gedanken zu diesen Themen gemacht haben.

Umsetzung in der Software

Wir übertragen die festgelegten Anforderungen in die ProLog-Software und installieren diese in Ihrer IT als Blackbox. Innerhalb von ProLog sind technische und organisatorische Maßnahmen (TOMs) wie beispielsweise Pseudonymisierung, granulare Rollenkonzepte und N-Augen-Prinzip fest implementiert. Damit stellen wir sicher, dass kein IT-Administrator bewusst oder unbewusst gegen die Datenschutz-Grundverordnung verstößt.

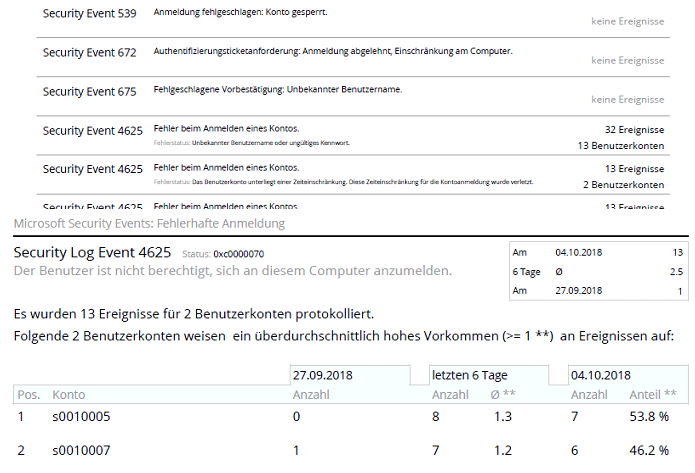

Alarmierung und Berichte

Die von ProLog erstellten Berichtspakete entsprechen einem sich immer weiter entwickelten Standard für Ihre Branche. Sie erhalten täglich, wöchentlich oder monatlich auditsichere Berichte, die um einen individuellen Informationsbedarf ergänzt werden können. Alarmierungen helfen Ihnen außerdem dabei, den Zugriff auf geschäftskritische Daten zu überwachen, Benutzerrechte sauber zu pflegen oder Fehler im System zu finden.

„Mit den fertigen Berichts- und Alarmierungspaketen von ProLog erfüllen wir die vielfältigen regulatorischen Anforderungen an die Protokollierung von Events in unserer Anlagen- und Office-IT. Durch die Auswertung der Berichte und Alarmierungen können wir schnell und zielgenau auf Unregelmäßigkeiten reagieren. ProLog hilft dabei sicherheitsrelevante Themen im Blick zu haben und bietet die Möglichkeit der zentralen forensischen Untersuchung im Fall der Fälle.“

— Christoph Rosport, IT-Service,

enwag energie- und wassergesellschaft mbh

Log Management für jede Industrie

ProLog wurde für Kritische Infrastrukturen entwickelt. Andere Branchen erhalten damit den gleichen, hohen Sicherheitsstandard.

Energieversorger

Wasserversorger

Banken

Automobilindustrie

Krankenhäuser

Ärzteverbände

Labore

IT-Systemhäuser

Kirchen

Unsere Partner

Gebündeltes Know-how für mehr IT-Sicherheit.

„Wir als Wohlfahrtsverband haben ständig mit Menschen zu tun und müssen deren persönliche Daten verarbeiten. Dank dem Einsatz von ProLog können wir mit gutem Gewissen sagen, dass diese Daten sicher und geschützt sind. Als Ansprechpartner im Katastrophenfall beruhigt es uns außerdem, ein System zu haben, das zu unserer IT-Sicherheit beiträgt.“

— System-Administrator, Deutsches Rotes Kreuz Kreisverband Schwalm-Eder e. V.